通知 通知 此文章 于2018-03-28 发布 今天发现访问仅限没开启 就开启了

哈哈哈哈别介意啊 能用不能用不清楚了 娱乐而已 别当真

通知 通知 此文章 于2018-03-28 发布 今天又发了一遍 哈哈

LaySNS采用PHP+Mysql架构开发的网站程序系统,全互联网以及移动互联网应用较多的一

套社区系统,相当于BBS,集成于百度网盘的一种论坛程序,各种API接口以及模板插件都是免费

的。SINE安全公司在对该系统进行漏洞检测分析的时候发现漏洞,分前台反射性的XSS跨站漏洞,

后台获取webshell漏洞。

套社区系统,相当于BBS,集成于百度网盘的一种论坛程序,各种API接口以及模板插件都是免费

的。SINE安全公司在对该系统进行漏洞检测分析的时候发现漏洞,分前台反射性的XSS跨站漏洞,

后台获取webshell漏洞。

后台获取webshell网站漏洞

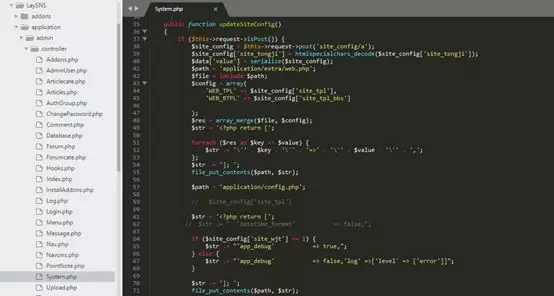

该漏洞代码存在于 application目录下的admin文件夹下的system.php文件,截图如下:

这段函数在更新网站配置的时候,未对参数进行任何的处理,攻击者可以将恶意代码插入配置文件,

导致程序在实现上存在代码执行漏洞。攻击者可通过构造恶意脚本代码写入配置文件,从而执行命

令,控制网站服务器的所有权限。Sine安全公司是一家专注于:网站安全、服务器安全、网站安全

检测、网站漏洞修复,渗透测试,安全服务于一体的网络安全服务提供商。

导致程序在实现上存在代码执行漏洞。攻击者可通过构造恶意脚本代码写入配置文件,从而执行命

令,控制网站服务器的所有权限。Sine安全公司是一家专注于:网站安全、服务器安全、网站安全

检测、网站漏洞修复,渗透测试,安全服务于一体的网络安全服务提供商。

漏洞的分析与利用

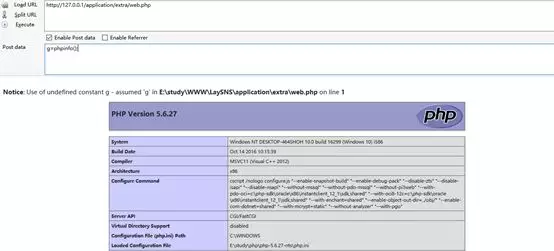

登录后台—系统配置--站点配置--网站模板--修改cms模板名

Payload:default',1=>eval($_POST[sine]),'xx'=>'

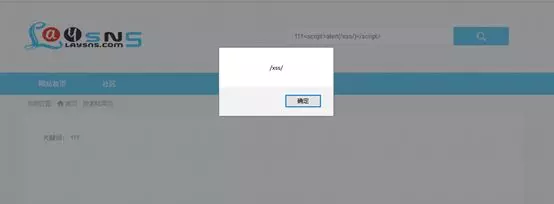

前台反射型XSS网站漏洞

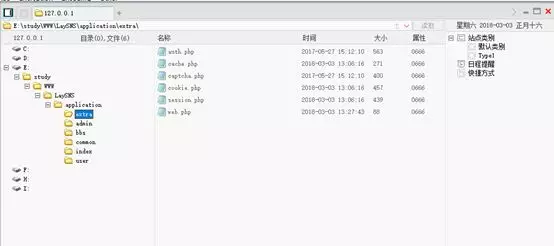

该漏洞代码存在于application目录下的admin文件夹下的index.php在第50到60行中,如下图:

获取参数ks后,并未对参数进行任何处理,输出参数到控制器所对应的视图文件index_search.html

中,导致程序在实现上存在存储型XSS跨站脚本漏洞,攻击者通过该漏洞可在页面中插入恶意js代

码,获得用户cookie等信息,导致用户被劫持。Sine安全公司是一家专注于:网站安全、服务器安

全、网站安全检测、网站漏洞修复,渗透测试,安全服务于一体的网络安全服务提供商。

中,导致程序在实现上存在存储型XSS跨站脚本漏洞,攻击者通过该漏洞可在页面中插入恶意js代

码,获得用户cookie等信息,导致用户被劫持。Sine安全公司是一家专注于:网站安全、服务器安

全、网站安全检测、网站漏洞修复,渗透测试,安全服务于一体的网络安全服务提供商。

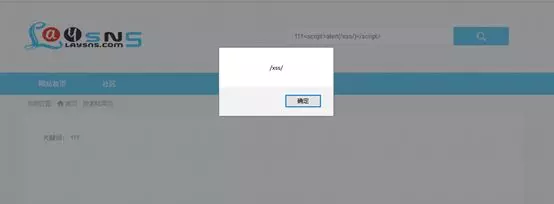

XSS网站漏洞利用

在首页的搜索框输入Payload:111alert(/安全测试/)

网站漏洞修复建议:

建议对该系统的php代码进行过滤,一些特殊字符、恶意字符加入黑名单,进行严

格控制,尽快升级LaySNS系统的版本。